Enligt Cyber Security Breaches Survey 2020 ökar antalet cyberrelaterade hot och incidenter hela tiden, även om företag och organisationer blivit allt duktigare på att mitigera dessa. Flera studier, t ex denna och denna visar på att flertalet incidenter – men inte alla – hade kunnat undvikas om systemet ifråga hade försetts med rätt patchar, dvs angreppet var en känd metod som utnyttjades då patchningen av systemet ”släpade efter”. Varför fungerar inte säkerhetsarbetet bättre än så här?

I denna text introducerar vi DevSecOps och SecOps, nya arbetssätt för att tackla sådana här frågor.

Vad är DevSecOps[1]?

- Precis som DevOps är DevSecOps ett försök att komma åt ”dysfunktionalitet” inom IT-sektorn. Tidigare hade driftteam och utvecklingsteam inom IT mer av ”vattentäta skott” mellan sina respektive organisationer. Utvecklingen av DevOps för snart tio år sedan blev en formidabel succé, och idag är det väl knappast någon IT-verksamhet som inte organiserar sig så? DevOps utnyttjar automation, Infrastructure-as-code (IaaC) och tillgängligheten på molnresurser för att bli effektivt.

- DevSecOps är således ”bara” en vidareutveckling av detta i skärningspunkten mellan utveckling och drift – även säkerhetsfunktionsutveckling skall tas med i denna loop.

- DevSecOps innebär dessvärre ofta unika utmaningar som inte kan lösas med rutinåtgärder a la DevOps (typiskt exempel: Zero-day-problem). Det är t o m så att DevOps-metoder i några fall bidragit till ökad osäkerhet inom systemen!

- DevSecOps uppfanns primärt för att integrera säkerhetsarbetet in i mjukvaruutvecklingen istället för att hantera sådana säkerhetsfrågor efteråt. Det är således en utökning av DevOps-konceptet.

[1] Ibland benämnt ”SecDevOps” (Secure DevOps) av vissa leverantörer.

Vad är SecOps?

- Försök att överbrygga de olika arbetsuppgifter som ett IT-driftteam och infosäkerhetsansvariga har. Ofta är de diametralt motsatta varandra – Ops vill ha så hög tillgänglighet som möjligt hela tiden, medan Sec vill skydda data, även om detta innebär otillgänglighet som resultat. SecOps förenar dessa ansträngningar till ett gemensamt mål för organisationens IT-miljö; bibehålla produktivitet samtidigt som säkerhetskraven är uppfyllda och åtgärdade.

- Proaktivt arbete som innebär ökad synlighet för även de säkerhetsmässiga besluten och transparens även i dessa frågor.

- Idealiskt innebär detta att hela organisationen känner till, delar och hjälps åt att bygga bort de säkerhetsrisker som uppkommer.

- Säkerhetsarbetet måste idag gå ”djupare” in i de befintliga systemen. Förr kunde man kanske nöja sig med DMZ (demilitatiserad zon) och perimeterförsvar. Men när de molnbaserade tjänsterna kan nås från vartenda WiFi-nät på vilket fik som helst i hela världen, måste säkerhetsarkitektur vara mer än skalskydd. Det måste genomsyra systemutvecklingen på djupet.

- SecOps är drivet av Cloud-utvecklingen, men inte begränsad till enbart denna sektor.

- Fördelarna med SecOps är flera:

- Prioriteringar konsolideras och blir EN lista

- Kommunikation och information integreras

- Säkerhetsarbetet blir proaktivt snarare än reaktivt

- Verktyg och teknologi konsolideras till en enda verktygslåda

- Streamlining av IT-operationer (arv från DevOps)

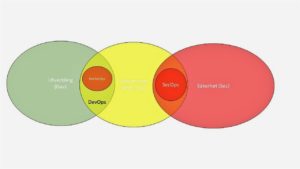

Figur 1 relation mellan IT-utveckling (Dev), IT-drift (Ops) och Säkerhet (Sec). I skärningspunkterna finns DevSecOps och SecOps.

Hur åstadkommer man nu detta?

- Samordna alla prioriteringar till EN backlogg som kommuniceras ut till ALLA team.

- Automatisering, Continuous Integration (CI), Continuous Delivery (CD)

- Patchning, uppdateringar inklusive planering och genomförande

- Övervakning, loggning, Auditing

- Härdning av komponenter (OS, containrar, Hypervisors m fl)

- Insamling av bevis vid incident

- Skapa en helt säker mjukvaruutvecklingsprocess, även i de fall då Open Source tas in. Kodgransning och evaluering.

- Hantera ”klassad” kod i olika separata byggmiljöer, datadioder separerar.

Vilka är problemen (utmaningarna)?

- Alltid brist på kompetent personal inom IT gör att automatisering är enda vägen att gå framåt!

- Väldigt komplexa system, och komplexiteten ökar hela tiden

- Cyberskurkar blir allt skickligare, och de värden som stjäls/komprometteras är väldigt stora (ökar hela tiden allt eftersom digitaliseringen fortsätter).

- Snabbhet och verktygsanpassningar har prioriterats över säkerhet. Säkerhetsoperationer har traditionellt gjorts med helt andra sorters verktyg och flödeskedjor än det som används av folk inom drift, upptid, tillgänglighet

- Innovationshastigheten är snabbare än säkerhetsutvecklingen.

- Bättre verktyg behövs!

- ”Security policy as a Service”,

- Standardiserad rapportering av säkerhetsincidenter och uppföljning.

- Automatisering!

- SOAR (Security-Orchestration-Automation-Response)

- Bättre samarbete mellan olika team!

Några bra principer att följa

- Need-to-know only

- Least privilege

- Separation av rättighet och ansvar i systemen; En logserver-admin får inte komma åt den server som loggar hämtas från.

- Stark hantering av alla identiteter i systemen

- Zero-trust-principen – lita inte på någon person eller process!

- Ha implementerat så många preventiva metoder som möjligt, t ex

- Firewalls

- IDS/IPS (Intrusion detection/prevention systems)

- Whitelisting / blacklisting

- 3epartsservice för säkerhet, bl a Web filtering, spamhantering, DDoS-mitigering

- Sandboxing

- Det skall finnas färdiga strategier för Disaster Recovery, inklusive tränad personal för Response!

Slutord

Säkerhet brukar beskrivas som ett nödvändigt ont, kostnader för att undvika ännu högre kostnader och liknande. En sorts försäkringspremie alltså. Problemet är att det är en kostnad som inte ger någon synbar effekt så länge man inte drabbas av något säkerhetsrelaterat problem. Efteråt är det försent, data kan vara exponerat, hemligheter utsålda, personer med skydd röjda. Och organisationens förtroende är i botten. Då är det bara ”damage control” som gäller. Ingen vill hamna i den sitsen, ända sker det alltför ofta. Enda möjligheten är att faktiskt ta säkerhet på allvar redan från början.

Var står ni i dag?

Kontakta oss om ni vill veta mer om DevSecOps och SecOps.

Fler blogginlägg hittar du här.